- Auteurs: Sam Cantineau & Renee van der Post

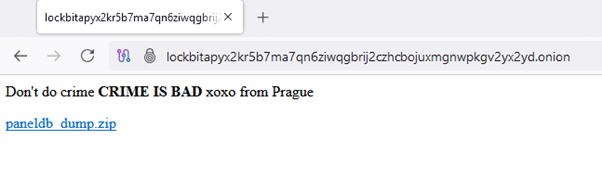

Op 7 mei 2025 verscheen op de darkweb-site van LockBit, een van de meest gevreesde ransomware-groepen ter wereld, een opmerkelijke boodschap:

“Don’t do crime. CRIME IS BAD. xoxo from Prague”

Wat volgde was een publieke publicatie van een SQL-database vol interne gegevens: van chats tussen slachtoffers en LockBit tot gevoelige informatie over hun werkwijze.

Voor cybersecurityprofessionals en bedrijven wereldwijd is dit een unieke inkijk in het innerlijke functioneren van een professionele criminele organisatie.

Bij Defenced hebben we deze datadump geanalyseerd en vertaald naar waardevolle lessen voor het bedrijfsleven. In deze blog nemen we je mee door de meest opvallende bevindingen én wat jij ervan kunt leren.

Wie is LockBit?

LockBit is een beruchte ransomware-as-a-service (RaaS)-groep. Dat betekent dat LockBit zelf de technologie ontwikkelt, maar die beschikbaar stelt aan ‘partners’: onderaannemers die in ruil voor een percentage van het losgeld de daadwerkelijke aanvallen uitvoeren. Sinds hun opkomst in 2019 hebben zij duizenden slachtoffers gemaakt en miljarden aan schade veroorzaakt.

Het resultaat is een goed georganiseerde cyberbende met een duidelijke structuur, interne hiërarchie én een klantenservice-achtige chatfunctie waar slachtoffers kunnen onderhandelen over losgeld. Tot nu toe werd LockBit gezien als een goed geoliede machine, maar dit datalek laat zien dat ook zij niet onaantastbaar zijn.

Hoe wij de chats leesbaar maakten

De gelekte dataset bevatte duizenden losse berichten uit chatgesprekken tussen slachtoffers en LockBit. Ruwe databasevelden zoals clientid, flag, content en created_at geven op zichzelf weinig inzicht, laat staan overzicht. Om echt te begrijpen hoe LockBit te werk gaat, hebben wij bij Defenced deze data grondig opgeschoond, gestructureerd en vertaald naar herkenbare chatformaten, vergelijkbaar met bijvoorbeeld WhatsApp of Signal.

Door per gesprek de berichten chronologisch te groeperen, bestanden correct te labelen, en afzenders visueel te onderscheiden, konden we het onderhandelingsproces van begin tot eind reconstrueren. Dat leverde niet alleen leesbare conversaties op, maar ook waardevolle inzichten: hoe LockBit zijn slachtoffers benadert, onderhandelingen voert, prijzen bepaalt en technische aanwijzingen achterlaat.

Om het tastbaarder te maken voor de lezer, hebben we ook screenshots toegevoegd van deze reconstructies. Zo krijg je letterlijk een beeld van hoe het is om te onderhandelen met een hackersgroep. De chats tonen de beleefde, soms zelfs klantvriendelijk toon van LockBit.

Een kijkje achter de schermen: wat vertellen de chats ons over LockBit?

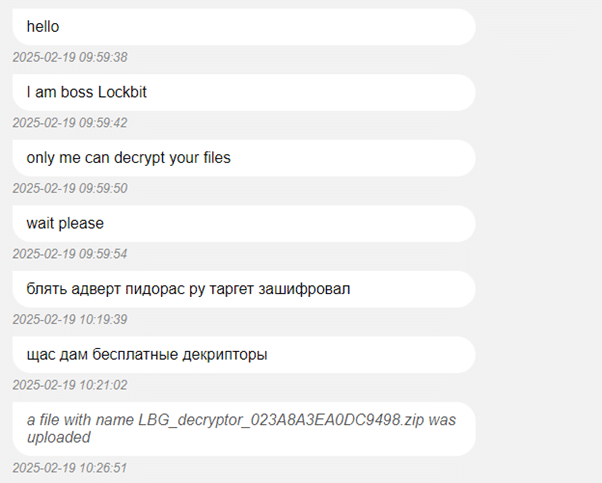

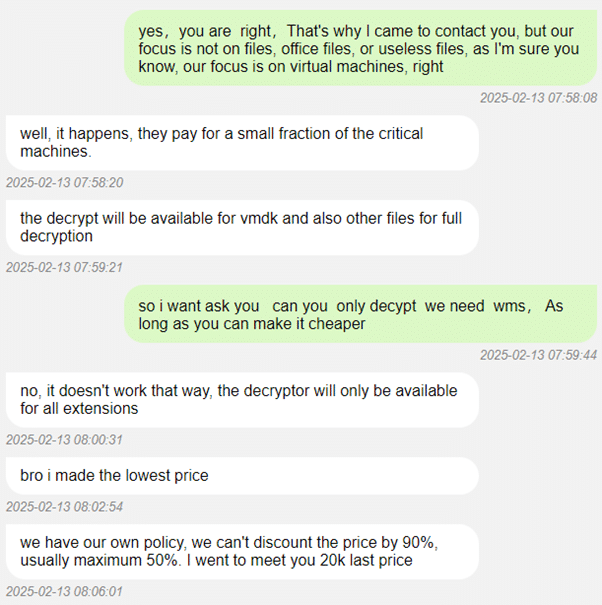

1. Ze onderhandelen en geven korting

In de meeste gevallen begint het slachtoffer met een tegenbod. Soms lukt het om het losgeld flink te verlagen. In chat 154 daalde het bedrag bijvoorbeeld van $120.000 naar $40.000. De toon is opvallend vriendelijk. Denk: “Beste klant, wat is uw budget?”

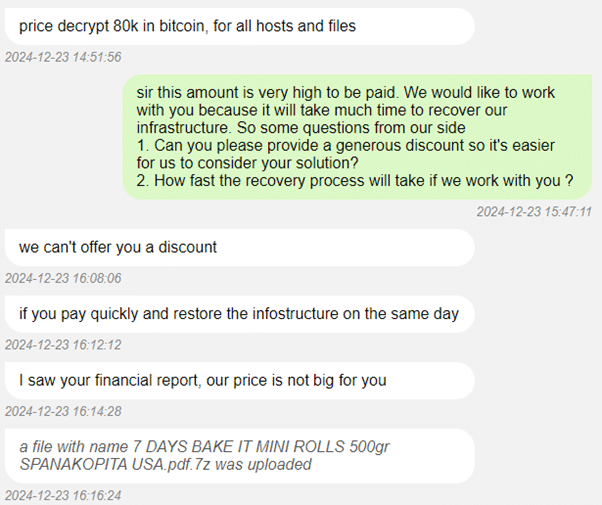

Ook in chat 36 zien we hoe LockBit met het slachtoffer meedenkt over een test-decryptie en uiteindelijk akkoord gaat met een forse verlaging van de prijs.

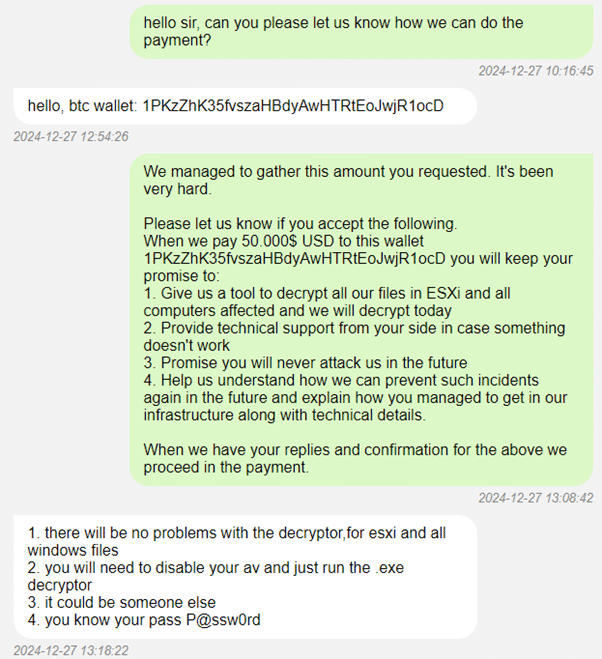

Figuur 1. Chat 36

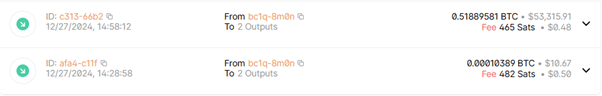

Gezien alle betalingen naar LockBit plaatsvinden via Bitcoin, is het losgeldbedrag te verifiëren via de publieke blockchain. In dit specifieke geval zien we eerst een testbetaling van $10. Kort daarna wordt het volledige bedrag van $50.000 overgemaakt naar het opgegeven wallet-adres van LockBit. Direct daarna wordt via de chat de decryptor (ontsleutelingssoftware) aangeleverd, inclusief instructies.

Figuur 2. Bewijs van betaling

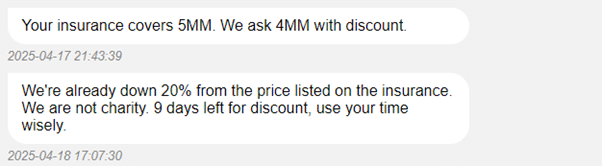

2. Cyberverzekeringen kunnen je duurder maken

In chat 241 vraagt LockBit een ongekend hoog bedrag van $4,5 miljoen. Waarom? Ze ontdekten in gestolen documenten dat het slachtoffer een cyberverzekering heeft met een maximale dekking van $5 miljoen. Tip: bewaar gevoelige verzekeringsinformatie nooit op makkelijk toegankelijke gedeelde drives.

Figuur 3. Chat 241

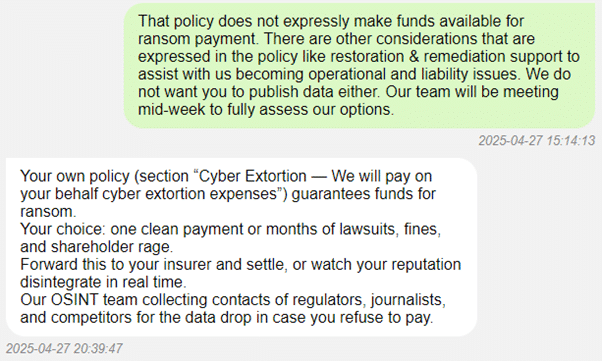

3. Russische slachtoffers worden ontzien

In drie chats (130, 168 en 274) bleek dat slachtoffers uit Rusland gratis de decryptiesoftware kregen. Interne frustratie kwam naar boven: “verdomde onderaannemer heeft een RU-doelwit geraakt.” Dit bevestigt vermoedens over de Russische oorsprong van de groep.

Figuur 4. Chat 168

4. Lockbit heeft structuur

In meerdere gesprekken, zoals chat 158 en chat 168, wordt duidelijk dat er een hiërarchie bestaat binnen LockBit. Er wordt vaak verwezen naar “the boss”, degene met toegang tot de daadwerkelijke decryptietools. Medewerkers van LockBit volgen blijkbaar instructies en lijken zelfs beperkt te zijn in het geven van korting. LockBit werkt als een echt bedrijf, maar dan in het duister.

Figuur 5. Chat 158

Hoeveel wordt er betaald? En hoe vaak?

Hoewel ransomwaregroepen vaak miljoenen eisen, blijkt uit de chats dat de uiteindelijke bedragen in veel gevallen fors lager uitvallen We hebben 208 chats geanalyseerd waarin daadwerkelijk in 18 chats een betaling plaatsvond.

Door de combinatie van losgeldeisen in dollars en bitcoins, én de mogelijkheid om sommige betalingen via de blockchain te verifiëren, ontstaat een interessant beeld van de onderhandelingsruimte en strategie van LockBit.

Hieronder zie je een overzicht van de betaalde losgelden, inclusief de aanvankelijke eisen en gerealiseerde kortingen:

| Chat clientid | Initiële vraagprijs | Betaalde bedrag | Korting |

| 118 | $4000 | $1689 | 57.8% |

| 250 | $4000 | $2000 | 50% |

| 24 | $4000 | $3600 | 10% |

| 236 | 0,2 BTC | 0,036 BTC | 82% |

| 160 | 0,05 BTC | 0,045 BTC | 10% |

| 200 | $15.000 | $7000 | 53.3% |

| 127 | $10.000 | $10.000 | 0% |

| 251 | 0,75 BTC | 0.1172 BTC | 84.4% |

| 235 | $15.000 | $12.000 | 20% |

| 158 | $35.000 | $15.000 | 57.1% |

| 167 | – | $15.000 | – |

| 246 | $20.000 | $20.000 | 0% |

| 138 | $30.000 | $24.000 | 20% |

| 182 | $90.000 | $30.000 | 66.7% |

| 124 | $50.000 | $40.000 | 20% |

| 154 | $120.000 | $40.000 | 66.7%, maar alleen voor data verwijderen |

| 36 | $80.000 | $50.000 | 37.5% |

| 266 | $100.000 | $60.000 | 40% |

Wat we hieruit leren

De gelekte gesprekken zijn niet alleen fascinerend, ze zijn ook leerzaam. Bij Defenced hebben we een groot aantal chats geanalyseerd en deze vijf concrete lessen gedestilleerd:

- Back-ups zijn pas waardevol als ze echt werken

Veel organisaties die door LockBit werden getroffen, hadden back-ups, maar kozen toch voor betaling. In de praktijk bleken back-ups soms ook versleuteld, of was het terugzetten complexer en duurder dan verwacht. Test je back-ups, houd ze offline en zorg voor een actueel herstelplan. - Besluitvorming moet snel kunnen

In meerdere chats ging korting verloren omdat er te lang werd getwijfeld. Slachtoffers kregen deadlines voor betaling, maar intern was nog geen beslissing genomen. Bespreek dus vooraf je strategie: onderhandel je wel of niet? Wie beslist? En hoe snel? Zo voorkom je kostbare vertraging. - Vertrouwen op criminelen is geen beleid

LockBit houdt zich vaak aan zijn woord, maar niet altijd. Chats die volgens afspraak verwijderd zouden worden, doken toch op in het lek. Hun reputatie is strategisch, maar geen garantie. Reken dus niet op hun ‘betrouwbaarheid’. - Cyberverzekeringen zijn geen onzichtbare troef

In minstens één geval werd het losgeld verhoogd nadat LockBit ontdekte dat het slachtoffer verzekerd was. Die informatie vonden ze in interne bestanden. Laat gevoelige documenten niet rondslingeren op gedeelde drives of open shares. - Het zijn de simpele fouten die je breken

Opvallend vaak noemen LockBit-onderaannemers na betaling hoe ze zijn binnengekomen. Denk aan zwakke of hergebruikte wachtwoorden, slecht gepatchte servers of open RDP-poorten. In chat 213 vroeg LockBit zelfs extra geld om die informatie te delen.

De conclusie is duidelijk: basisbeveiliging moet op orde zijn. Het zijn juist de simpele fouten die het vaakst misbruikt worden.

Tot slot: een unieke blik met een duidelijke boodschap

Het LockBit-lek is uitzonderlijk. Niet alleen omdat het zeldzaam is dat een hackersgroep zélf slachtoffer wordt van een datadiefstal, maar vooral omdat het een ongekend scherp beeld geeft van hoe professioneel gestructureerd en winstgericht deze groepen opereren. LockBit functioneert als een bedrijf, met support, onderhandelingstactieken en interne richtlijnen, maar dan volledig in de schaduw van de wet.

Voor ons bevestigt dit lek vooral één ding: dat incidenten als deze geen kwestie van ‘als’, maar van ‘wanneer’ zijn. Alleen organisaties die investeren in preventie, bewustzijn én een goed voorbereid incident response-plan, kunnen met vertrouwen omgaan met dit soort dreigingen.

Meer weten?

Benieuwd wat we nog meer uit deze dataset hebben gehaald? Of wil je weten hoe jouw organisatie zich beter kan wapenen tegen ransomware?

Neem contact op met Defenced voor een persoonlijk en vrijblijvend adviesgesprek.

Werk je als cybersecurityprofessional en wil je de gelekte data gebruiken voor eigen onderzoek of analyse? Neem gerust contact met ons op, we delen onze bewerkte en gestructureerde dataset graag met vakgenoten die bijdragen aan een veiliger digitaal landschap.